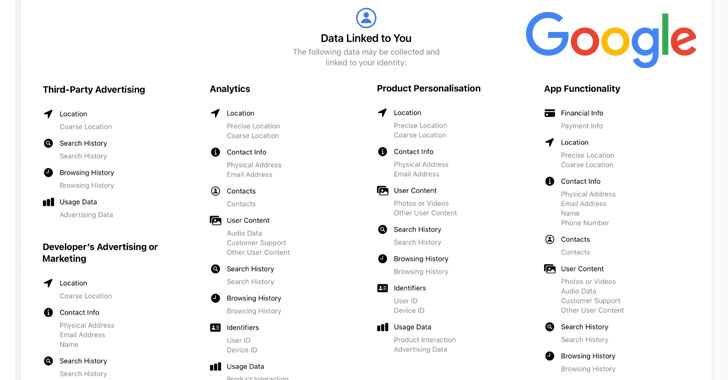

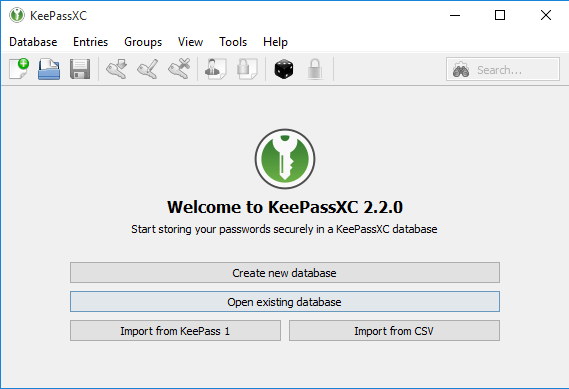

class: center, middle, title-slide .title[ # Aula 15 - privacidade ] .subtitle[ ## Tecnologias da Comunicação e da Informação ] .author[ ### Leonardo Mancini ] .date[ ### 2025 ] --- # O que é privacidade? - É um valor que se ajusta ao contexto histórico - surgimento da propriedade privada, de cidades, das mídias (jornais e fotografia), etc. - Privacidade é um escudo - permite liberdade e independência individual - Impede as pressões contra auto-expressão - Protege de escrutínios públicos, interferência, coerção... ??? Primeira ação de governos autoritários - controle da vida privada. --- # O que é privacidade? Três visões teóricas (Moore, 2004): - <strong> Não intrusão: </strong> o direito de não ser importunado, de ser livre, inclusive, da instrusão dos governos. - <strong> Não interferência: </strong> privacidade como liberdade para tomar decisões individuais. - <strong> Privacidade das informações: </strong> controle sobre as informações e dados pessoais, possibilidade de se estabelecer restrições de acesso. Logo, um indivíduo tem sua privacidade garantida quando em determinada situação ele está protegido de <strong> intrusão </strong>, <strong> interferência </strong> e <strong> acesso a dados </strong>. ??? Esse último ponto tem mais a ver com as bases de dados / internet - Conceito amplo, que pode se referir a diferentes aspectos da vida privada - informações sobre saúde, comportamento de consumo, ambiente de trabalho... - Às vezes percebido como tudo-ou-nada ou como algo que pode ser perdido (ou ganho) gradualmente. --- # Privacidade hoje Comunicação digital mudou drasticamente a visibilidade dos indivíduos. Serviços de internet reunem e indexam uma quantidade inédita de dados individuais - os negócios dependem disso - Mecanismos de busca - monitoram sistematicamente localização, desejos e comportamentos - Sites de redes sociais - aglutinam informações sobre suas conexões sociais, interesses, localização. - IoT - leva esses serviços para o corpo ( _wearables_ ) e para sua casa (retratos, brinquedos, eletrodoméstico, carros...) - Computação na nuvem (Dropbox, por exemplo) - concentra documentos, dados pessoais, informações profissionais. Vivemos o fim da **"obscuridade prática"** --- class: inverse, center, middle # De onde saem as informações --- # Tecnologia e vigilância <br> .center[ <img src="./imagens/teddy.png" width="600px" /> ] --- # Tecnologia e vigilância <iframe width="1024" height="400" src="https://www.youtube.com/embed/t33G77R7FJQ" frameborder="0" allow="accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture" allowfullscreen></iframe> Rekognition: https://aws.amazon.com/rekognition/ --- # Tecnologia e vigilância <iframe width="1024" height="400" src="https://www.youtube.com/embed/NrmMk1Myrxc" title="Introducing Amazon Go and the world’s most advanced shopping technology" frameborder="0" allow="accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture; web-share" allowfullscreen></iframe> --- # Tecnologia e vigilância <iframe width="1024" height="400" src="https://www.youtube.com/embed/6Sx-6Z3aB-4" title="AMAZON GO | SNL S47" frameborder="0" allow="accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture; web-share" allowfullscreen></iframe> --- # Tecnologia e vigilância <br> .center[ <img src="./imagens/biometria.png" width="900" /> ] <br> Reconhecimento facial é utilizado em estádios, shows, escritórios, lojas, por serviços de segurança... --- # Reconhecimento facial .center[ <img src="./imagens/recfacial1.png" width="800" /> ] --- # Reconhecimento facial .center[ <img src="./imagens/recfacial2.png" width="600" /> ] ??? https://canaltech.com.br/governo/mulher-e-detida-por-engano-apos-erro-em-sistema-de-reconhecimento-facial-no-rj-143761/ --- # Reconhecimento facial .center[ <img src="https://www.laserpointersafety.com/protests/files/stacks-image-77ecd48.jpg" width="600" /> ] Protestos em Hong Kong, Agosto de 2019 ??? <!-- # Dados de celular --> <!-- .center[ --> <!-- <a href="https://www.vice.com/en_us/article/3k3dv3/verizon-tmobile-sprint-att-class-action-lawsuit-selling-phone-location-data"> --> <!-- <img border="0" src="./imagens/carriers_privacidade.png" width="500"> --> <!-- </a> --> <!-- ] --> <!-- ??? --> <!-- AT&T, T-Mobile, and Sprint had all sold access to the real-time location of their customers’ phones to a network of middlemen companies, before ending up in the hands of bounty hunters. Motherboard previously paid a source $300 to successfully geolocate a T-Mobile phone through this supply chain of data. --> --- # Dados do Estado .center[ <img src="./imagens/dmv.png" width="600" /> ] .footnote[ Vice - https://www.vice.com/en_us/article/43kxzq/dmvs-selling-data-private-investigators-making-millions-of-dollars ] --- # _Data Brokers_ + Empresas dedicadas a coletar e vender informação sobre indivíduos, de várias fontes (governos, SRS, empresas, indivíduos, etc.) + Na maior parte das vezes, essa coleta não é identificada, nem os indivídos são alertados. + Praticamente todos os cidadãos dos EUA já foram rastreados por essas empresas. Não há pesquisa no Brasil a esse respeito. + Principal aplicação: modelar comportamentos. .footnote[ [1] FEDERAL TRADE COMISSION. Data Brokers. A Call for transparency and accountability. https://www.ftc.gov/system/files/documents/reports/data-brokers-call-transparency-accountability-report-federal-trade-commission-may-2014/140527databrokerreport.pdf. ] --- class: inverse, middle, center # Vamos testar? --- # Google - [My activity](https://myactivity.google.com) - [Location History](https://www.google.com/maps/timeline?pb) - [Compras](https://myaccount.google.com/purchases) - Google desativou - [Activity Controls](https://myaccount.google.com/activitycontrols) - Cookies <!-- --- --> <!-- # Twitter --> <!-- .center[ --> <!-- <img src="./imagens/mancini1.png" width="450px" /> --> <!-- ] --> <!-- --- --> <!-- # Twitter --> <!-- .center[ --> <!-- <img src="./imagens/mancini2.png" width="350px" /> --> <!-- ] --> --- # Seu browser .center[  ] + https://coveryourtracks.eff.org/ + https://browserleaks.com/ --- # Como se proteger? .center[ <img src="./imagens/porquinho.png" width="500"> ] --- class: inverse # Como se proteger? <iframe width="1024" height="400" src="https://www.youtube.com/embed/Rxuf1598bjc" frameborder="0" allow="accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture" allowfullscreen></iframe> --- # Como se proteger? + Uso consciente das ferramentas - limitem a exposição pública + Usem os controles de privacidade dos SRS, dos celulares e do Google - De vez em quando, busquem seus nomes, _usernames_ e _e-mails_ e removam dos BDDs. + Desconfiem de serviços gratuitos (inclusive Google...) + Em via de regra, se é gratuito, você é o produto. --- # Navegadores + Usem navegadores seguros (Firefox, Firefox Focus, Bravo) - VPN / Tor + Plugins do Firefox - Privacy Badger - HTTPS anywhere - NoScript - uBlock Origin + Mude o servidor de DNS - Limpem os cookies <!-- --- --> <!-- # Comunicações --> <!-- + Mensageiros --> <!-- + Signal --> <!-- + WhatsApp --> <!-- + E-mail criptografado é complexo, mas podem usar servidores mais seguros (ProtonMail) --> --- # Dicas para celular + Android é o mais invasivo. + Só instalem apps que vocêm realmente precisam e conhecem os produtores. + Apps de SRS monitoram além da atividade dele. + Cuidado com jogos (Angry Birds, Words with Friends, Despicable Me) + Desautorize os serviços do Google. Olhar em Google Settings. + Reveja as configurações de localização e _ad tracking_ + Encripte o aparelho e o cartão de memória. + Vá em <strong> Settings > Security > Encrypt Device </strong> <!-- --- --> <!-- class: inverse --> <!-- # Gestores de senhas --> <!-- .center[ --> <!--  --> <!-- ] --> --- # Sistemas operacionais seguros em computadores conhecidos + Linux > MacOs > Windows + Usem instalações em pendrive em computadores desconhecidos + Sistemas virtualizados para investigações específicas (Tails, Ubunto, Kali) <!-- + Revisem o modelo de ameaça a cada vez -->