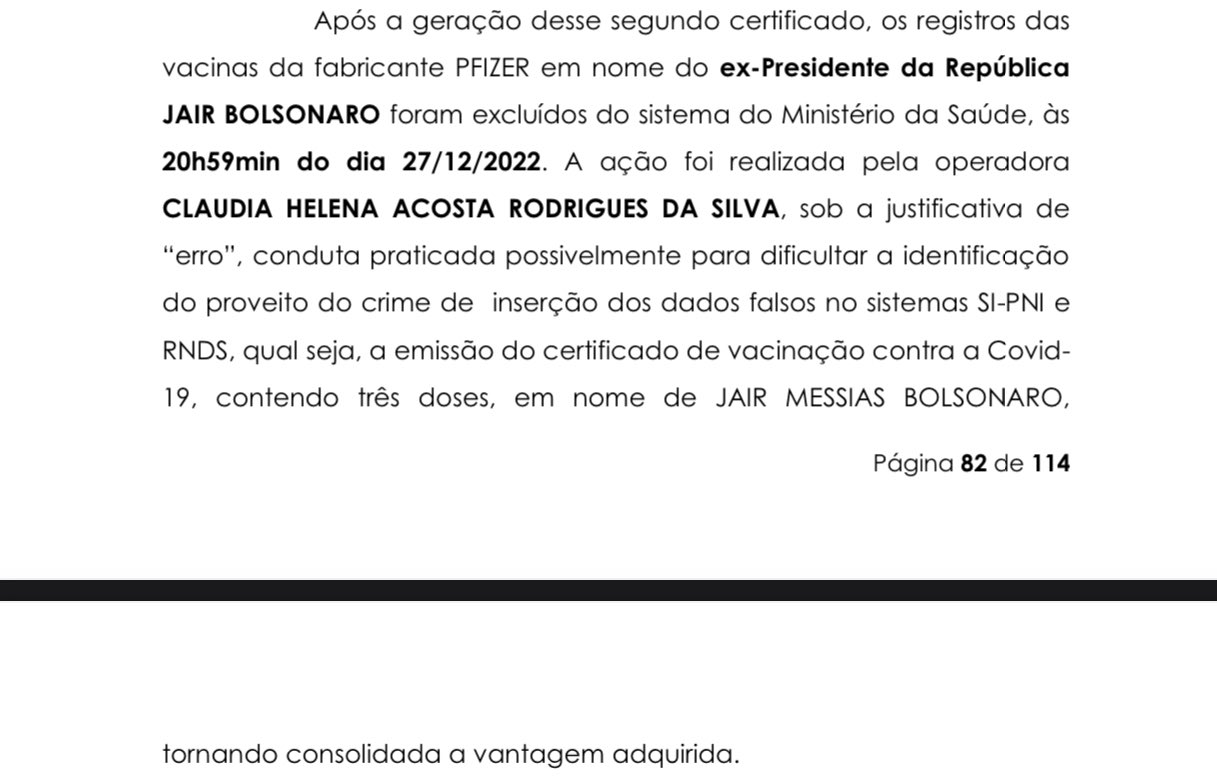

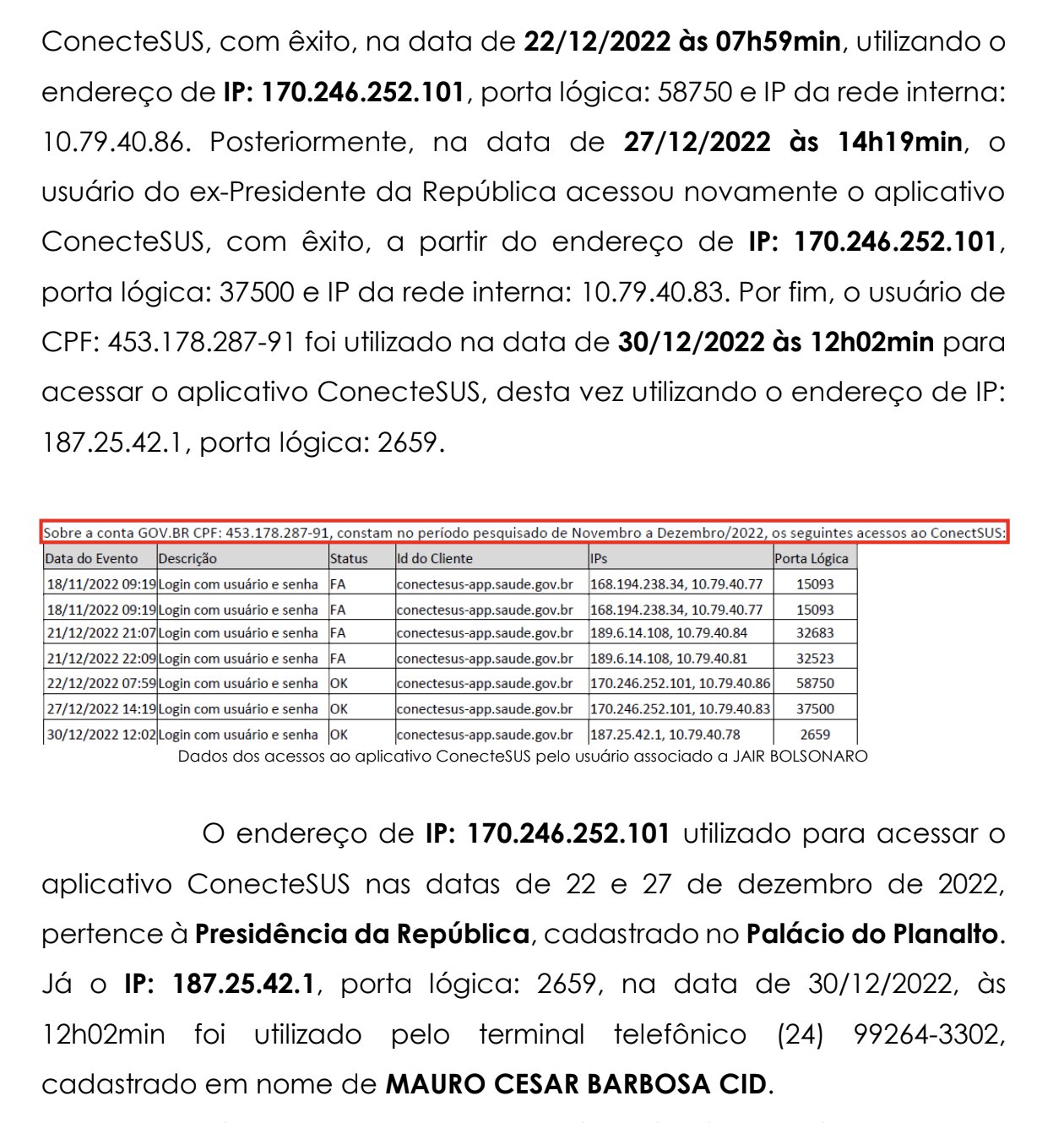

class: center, middle, title-slide .title[ # Aula 14 - InfoSec II ou <br> Lições que o Mauro Cid não aprendeu ] .author[ ### Leonardo Mancini ] .date[ ### 2023 ] --- class: inverse middle center # Privacidade e Anonimidade --- class: inverse # Mauro Cid <iframe width="876" height="430" src="https://www.youtube.com/embed/Ew5039OrHdE" title="PF detalha investigação sobre adulteração de dados em carteira de vacinação de Bolsonaro | LIVE CNN" frameborder="0" allow="accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture; web-share" allowfullscreen></iframe> --- class: inverse #Mauro Cid e as Vacinas .pull-left[   ] .pull-right[   ] --- class: inverse #Mauro Cid e as Vacinas .center[  ] --- # Como se proteger? ### Antes de mais nada, é preciso analisar o nível de ameaça( _Threat Level_ ) - De que e de quem eu preciso me proteger? - Por exemplo, o Presidente da República tem um nível de exposição diferente de um cidadão comum. - Por princípio, todo jornalista ou ativista está mais ameaçado do que um cidadão comum. - Determinadas investigações vão chamar a atenção de grupos mal intencionados, com maior ou menor capacidade tecnológica. .footnote[ Uma boa referência a esse respeito: https://securityplanner.org/ ] --- # Controle de informação ### Governos e empresas tentam ativamente controlar informações na internet <strong> - Por motivos políticos: </strong> Censurar opiniões contrárias, grupos críticos aos governantes, etc. <strong> - Por questões sociais: </strong> Reduzir o acesso a informações sobre pornografia, drogas, discurso de ódio, ou questões consideradas moralmente ofensivas à população <strong> - Por questões de segurança: </strong> Controlar dissidentes, diminuir risco de terrorismo, reduzir o acesso a informações ilegais como fabricação de explosivos, armas, etc... --- # Controle de informação ### Que atores podem filtrar ou bloquear o acesso? Todos os que controlam os servidores: <strong> - Governo: </strong> controlam os principais _backbones_, dão licenças de operação para provedores de internet e podem obrigá-los a limitar acesso ou fornecer informações a respeito de sua navegação <strong> - Provedores de acesso: </strong> limitam o acesso a determinados serviços ou portas por questões comerciais; monitoram o comportamento dos usuários por obrigação legal ou interesse comercial. <strong> - Empresas: </strong> tentam limitar o risco de invasão ou limitar o uso que consideram indevido por parte dos usuários. <strong> - Indivíduos: </strong> é possível estabelecer limites de acesso a sites ou assuntos considerados indevidos para crianças, por exemplo. --- # Controle de informação <br> .center[  ] --- # Controle de informação ### Mecanismos de controle <strong> - Filtros de IP: </strong> Limitam ou monitoram o acesso aos endereços indicados em uma _blacklist_. Caso da China com o Google durante muito tempo. <strong> - Filtros de DNS (ou filtros de URL): </strong> Mesmo mecanismo, mas controlando os acessos a determinados domínios ou subdomínios. China não permite o acesso a www.nyt.com, por exemplo. <strong> - DNS Spoofing : </strong> Mecanismo similar ao IP Spoofing. O censor muda o registro no servidor DNS para orientar o usuário a um site falso. .center[ <img src="./imagens/dns.png" width="340"> ] --- # Controle de informação ### Mecanismos de controle <strong> - Filtros de palavra-chave: </strong> Sistemas mais sofisticados conseguem monitorar o conteúdo no interior dos pacotes de informação. Para isso, a comunicação não pode estar criptografada. <strong> - Filtros de porta: </strong> Impede o acesso a determinadas portas TCP/UDP. A ESPM, por exemplo, bloqueia 1197 (VPN), 22 (SSH), etc... <strong> - Trafic Shapping (modelagem de tráfego): </strong> Prioriza determinados tipos de serviço no trânsito de pacotes. No Brasil é proibido. --- class: inverse, middle, center # Contornando limitações --- # _Circumvention_ ou evasão Ato de contornar as restrições existentes em sua rede para conseguir acesso a conteúdos restritos. - Geralmente, utiliza-se um _proxy_, um servidor que serve como intermediário. .center[ <img src="./imagens/proxies.png" width="430px" /> ] - Localizado fora do controle do censor. - Não bloqueado. - Capaz de redirecionar o tráfego de volta para você. --- # Virtual Private Networks (VPNs) VPNs são redes privadas construidas sobre infraestrutura pública. Utilizam uma técnica chamada _tunneling_, ou seja, a criação de túneis criptografados que simulam uma lan. - OpenVPN (https://openvpn.net/) - Outline (https://getoutline.org/pt-BR/home) VPNs Pagas - Nord VPN (https://nordvpn.com/pt-br/) - ProtonVPN (https://protonvpn.com/) Atenção: - VPNs não garantem anonimidade! - O administrador da VPN pode ver o que você está acessando. Se você rodar um servidor VPN em casa, seu ISP está vendo o que vc acessa. - As VPNs mais conhecidas são filtradas facilmente. --- # The Onion Router (TOR) TOR não é uma VPN, mas uma rede pública, gerenciada por voluntários, cujos servidores roteiam as informações de forma criptografada. O foco é anonimidade e _unlinkability_ - Há sempre ao menos três nós entre o seu computador e o servidor de destino. .center[ <img src="./imagens/tor.png" width="450px" /> ] --- # TOR e DeepWeb O TOR é uma das maneiras utilizadas para acessar a DeepWeb (assim como as redes I2P e Freenet), uma parte da internet não indexada por mecanismos de busca nem identificadas por servidores DNS. .center[ <img src="./imagens/darkweb.webp" width="300px" /> ] Nem tudo que existe ali é pirataria, pornografia ou drogas... --- class: inverse middle center # Deepweb